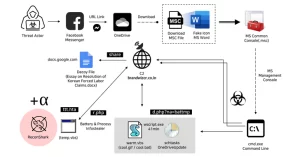

Uma nova versão de um carregador de malware chamado Hijack Loader foi observada incorporando um conjunto atualizado de técnicas anti-análise para passar despercebido. Essas melhorias têm como objetivo aumentar o sigilo do malware, permanecendo indetectável por períodos mais longos. O Hijack Loader inclui agora módulos para adicionar uma exclusão para o Windows Defender Antivirus, burlar o Controle de Conta de Usuário (UAC), evitar a intercepção de API inline que é frequentemente utilizada por softwares de segurança para detecção e empregar um recurso de hollowing de processo. O Hijack Loader, também chamado de IDAT Loader, é um carregador de malware que foi documentado pela primeira vez pela empresa de cibersegurança em setembro de 2023. Nos meses seguintes, a ferramenta tem sido utilizada como um canal para distribuir várias famílias de malware. O que torna a versão mais recente notável é o fato de que decifra e analisa uma imagem PNG para carregar a carga útil da próxima etapa, uma técnica que foi detalhada pela primeira vez pela Morphisec em conexão com uma campanha direcionada a entidades ucranianas baseadas na Finlândia. O carregador, conforme a Zscaler, está equipado com uma primeira fase, que é responsável por extrair e lançar a segunda etapa de uma imagem PNG que está incorporada ou baixada separadamente com base na configuração do malware. O objetivo principal da segunda etapa é injetar o módulo de instrumentação principal. Para aumentar o sigilo, a segunda etapa do carregador emprega mais técnicas anti-análise usando múltiplos módulos. Os artefatos do Hijack Loader detectados na natureza em março e abril de 2024 também incorporam até sete novos módulos para ajudar a criar novos processos, burlar o UAC e adicionar uma exclusão do Windows Defender Antivirus por meio de um comando do PowerShell. Para aumentar o sigilo do malware, foi utilizado o Heaven’s Gate para contornar ganchos do modo do usuário, como divulgado anteriormente pela CrowdStrike em fevereiro de 2024. Amadey tem sido a família mais comum entregue pelo Hijack Loader. O carregamento da segunda etapa envolve o uso de uma imagem PNG incorporada ou uma imagem PNG baixada da web. Além disso, novos módulos foram integrados ao Hijack Loader, aprimorando suas capacidades e tornando-o ainda mais robusto. Essa evolução ocorre em meio a campanhas de malware que distribuem diferentes famílias de carregadores de malware como DarkGate, FakeBat (também conhecido como EugenLoader) e GuLoader por meio de ataques de malvertising e phishing. Isso segue também o surgimento de um infostealer chamado TesseractStealer, distribuído pela ViperSoftX e que utiliza o mecanismo de reconhecimento óptico de caracteres Tesseract para extrair texto de arquivos de imagem. O malware foca em dados específicos relacionados a credenciais e informações de carteiras de criptomoedas. Junto com o TesseractStealer, também foi observado que algumas das execuções recentes da ViperSoftX deixam cair uma outra carga útil da família de malwares Quasar RAT.

Hijack Loader Malware Utiliza Process Hollowing, UAC Bypass na Última Versão

- Autor do post:killer

- Post publicado:8 de maio de 2024

- Categoria do post:Notícias de Segurança