Uma nova campanha de ataque denominada CLOUD#REVERSER foi observada utilizando serviços legítimos de armazenamento em nuvem como Google Drive e Dropbox para executar payloads maliciosos.

Os pesquisadores da Securonix Den Iuzvyk, Tim Peck e Oleg Kolesnikov afirmaram em um relatório compartilhado com The Hacker News que os scripts VBScript e PowerShell no CLOUD#REVERSER envolvem atividades semelhantes a comando e controle, utilizando Google Drive e Dropbox como plataformas de preparação para gerenciar envios e downloads de arquivos.

O início da cadeia de ataque é um e-mail de phishing contendo um arquivo de arquivo ZIP, que contém um executável que se passa por um arquivo do Microsoft Excel.

Um ponto interessante é que o nome do arquivo utiliza o caractere Unicode de sobrescrita oculto da direita para esquerda (RLO – U+202E) para inverter a ordem dos caracteres que vêm após esse caractere na string.

Como resultado, o nome do arquivo “RFQ-101432620247fl*U+202E*xslx.exe” é exibido para a vítima como “RFQ-101432620247flexe.xlsx”, enganando-os a pensar que estão abrindo um documento do Excel.

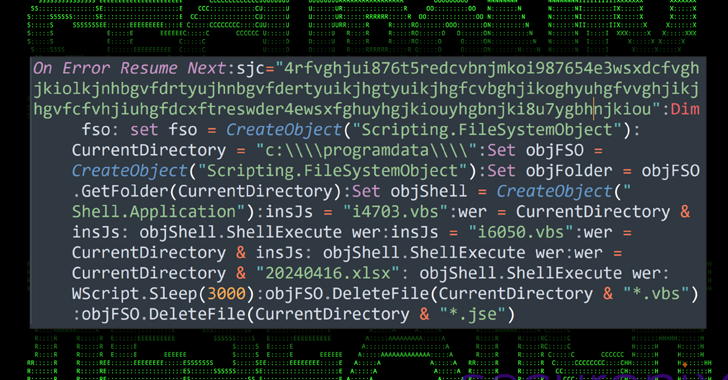

O executável é projetado para criar oito payloads, incluindo um arquivo de Excel falso (“20240416.xlsx”) e um Script Visual Basic (VB) altamente ofuscado (“3156.vbs”) que é responsável por exibir o arquivo XLSX para o usuário manter o engano e lançar outros dois scripts chamados “i4703.vbs” e “i6050.vbs.”

Ambos os scripts são usados para estabelecer persistência no host do Windows por meio de uma tarefa agendada, disfarçando-os como uma tarefa de atualização do navegador Google Chrome para evitar chamar a atenção. As tarefas agendadas são orquestradas para rodar dois scripts VB únicos chamados “97468.tmp” e “68904.tmp” a cada minuto.

Cada um desses scripts, por sua vez, é empregado para rodar dois scripts PowerShell diferentes “Tmp912.tmp” e “Tmp703.tmp”, que são usados para se conectar a contas do Dropbox e Google Drive controladas pelos atores e baixar mais dois scripts PowerShell referidos como “tmpdbx.ps1” e “zz.ps1”

Os scripts VB são então configurados para rodar os scripts PowerShell recém-baixados e buscar mais arquivos dos serviços de nuvem, incluindo binários que poderiam ser executados dependendo das políticas do sistema.

O fato de ambos os scripts PowerShell serem baixados dinamicamente significa que poderiam ser modificados pelos atores ameaçadores para especificar os arquivos que podem ser baixados e executados no host comprometido.

Também baixado por meio de 68904.tmp está outro script PowerShell capaz de recuperar um binário compactado e executá-lo diretamente da memória para manter uma conexão de rede com o servidor de comando e controle (C2) do atacante.

A empresa de segurança cibernética com sede no Texas informou a The Hacker News que não é capaz de fornecer informações sobre os alvos e a escala da campanha devido ao fato de que a investigação ainda está em andamento.

O desenvolvimento é mais uma vez um sinal de que os agentes ameaçadores estão cada vez mais utilizando serviços legítimos a seu favor e passando despercebidos.

“Essa abordagem segue um fio comum onde os atores da ameaça conseguem infectar e persistir nos sistemas comprometidos enquanto conseguem se misturar com o ruído normal da rede de fundo,” disseram os pesquisadores.

“Ao incorporar scripts maliciosos em plataformas de nuvem aparentemente inofensivas, o malware não apenas garante acesso contínuo aos ambientes-alvo, mas também utiliza essas plataformas como condutos para exfiltração de dados e execução de comandos.”