Uma nova campanha de ataque apelidada de CLOUD#REVERSER foi observada usando serviços de armazenamento em nuvem legítimos como Google Drive e Dropbox para realizar cargas maliciosas.

Os pesquisadores da Securonix, Den Iuzvyk, Tim Peck e Oleg Kolesnikov, afirmaram em um relatório compartilhado com The Hacker News que os scripts VBScript e PowerShell no CLOUD#REVERSER envolvem inerentemente atividades de comando e controle, usando o Google Drive e o Dropbox como plataformas de armazenamento para gerenciar uploads e downloads de arquivos.

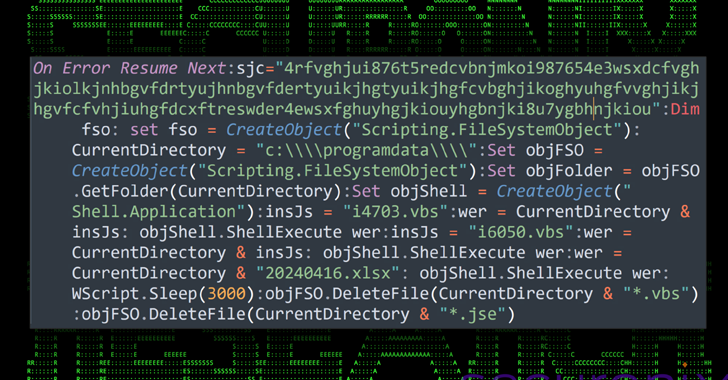

O ponto de partida da cadeia de ataque é um e-mail de phishing contendo um arquivo ZIP, que contém um executável disfarçado como um arquivo do Microsoft Excel. No entanto, o executável é projetado para baixar um total de oito cargas, incluindo um arquivo Excel falso e um script Visual Basic (VB) altamente ofuscado.

Ambos os scripts são usados para estabelecer persistência no host Windows por meio de uma tarefa agendada, se disfarçando como uma tarefa de atualização do navegador Google Chrome, a fim de evitar levantar suspeitas.

Esses scripts, por sua vez, são usados para conectar-se a uma conta do Dropbox e Google Drive controlada pelo ator e baixar dois scripts PowerShell adicionais.

O script PowerShell zz.ps1 tem a funcionalidade de baixar arquivos do Google Drive com base em critérios específicos e salvá-los em um caminho especificado no sistema local, dentro do diretório ProgramData.

O fato de ambos os scripts PowerShell serem baixados sob demanda significa que eles podem ser modificados pelos atores da ameaça à vontade para especificar os arquivos que podem ser baixados e executados no host comprometido.

A empresa de cibersegurança com sede no Texas informou ao The Hacker News que não pode fornecer informações sobre os alvos e a escala da campanha, pois a investigação ainda está em andamento. Este desenvolvimento é mais uma indicação de que os atores de ameaças estão cada vez mais abusando de serviços legítimos em benefício próprio e passando despercebidos.

Os pesquisadores disseram: “Este método segue um padrão comum em que os atores de ameaça conseguem infectar e persistir em sistemas comprometidos enquanto conseguem se misturar ao ruído regular da rede de fundo. Incorporando scripts maliciosos em plataformas de nuvem aparentemente inofensivas, o malware não apenas garante acesso sustentado aos ambientes-alvo, mas também utiliza essas plataformas como condutas para exfiltração de dados e execução de comandos”.