A Microsoft tem enfatizado a necessidade de segurança dos dispositivos de tecnologia operacional (OT) expostos à internet, após uma série de ciberataques direcionados a esses ambientes desde o final de 2023.

“Esses ataques repetidos contra os dispositivos OT destacam a necessidade crucial de melhorar a postura de segurança dos dispositivos OT e impedir que sistemas críticos se tornem alvos fáceis”, disse a equipe de Inteligência de Ameaças da Microsoft.

A empresa observou que um ataque cibernético em um sistema OT poderia permitir que atores maliciosos manipulassem parâmetros críticos usados em processos industriais, seja programaticamente via controlador lógico programável (PLC) ou usando os controles gráficos da interface homem-máquina (HMI), resultando em disfunções e interrupções do sistema.

Além disso, afirmou que os sistemas OT frequentemente carecem de mecanismos de segurança adequados, tornando-os propensos à exploração por adversários e à realização de ataques que são “relativamente fáceis de executar”, um fato agravado pelos riscos adicionais introduzidos pela conexão direta de dispositivos OT à internet.

Isso não apenas torna os dispositivos descobertos por atacantes através de ferramentas de varredura de internet, mas também pode ser armado para obter acesso inicial aproveitando senhas de login fracas ou softwares desatualizados com vulnerabilidades conhecidas.

Na semana passada, a Rockwell Automation emitiu um aviso instando seus clientes a desconectar todos os sistemas de controle industrial (ICS) que não se destinam a serem conectados à internet voltada para o público, devido às “tensões geopolíticas e atividades cibernéticas adversárias globais intensificadas”.

A Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) também lançou um boletim próprio alertando para hacktivistas pró-Rússia visando sistemas de controle industrial vulneráveis na América do Norte e na Europa.

“Especificamente, hacktivistas pró-Rússia manipularam HMIs, fazendo com que bombas de água e equipamentos de insuflamento excedessem seus parâmetros de funcionamento normais”, disse a agência. “Em cada caso, os hacktivistas maximizaram os pontos de ajuste, alteraram outras configurações, desativaram mecanismos de alarme e alteraram senhas administrativas para bloquear os operadores do WWS.”

A Microsoft acrescentou ainda que o início da guerra Israel-Hamas em outubro de 2023 levou a um aumento nos ciberataques contra ativos OT expostos à internet e mal protegidos, desenvolvidos por empresas israelenses, muitos deles conduzidos por grupos afiliados ao Irã.

Os ataques, segundo a Redmond, visaram equipamentos OT implantados em diferentes setores em Israel que foram fabricados por fornecedores internacionais, bem como aqueles que foram adquiridos em Israel, mas implantados em outros países.

Esses dispositivos OT são “principalmente sistemas OT expostos à internet com postura de segurança fraca, potencialmente acompanhados por senhas fracas e vulnerabilidades conhecidas,” acrescentou a gigante da tecnologia.

Para mitigar os riscos dessas ameaças, é recomendado que as organizações garantam a higiene de segurança de seus sistemas OT, especificamente, reduzindo a superfície de ataque e implementando práticas de confiança zero para evitar que atacantes se movam lateralmente dentro de uma rede comprometida.

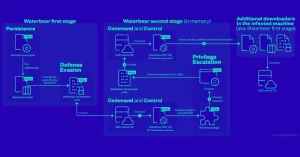

A evolução ocorre à medida que a empresa de segurança OT Claroty desempacotou uma cepa de malware destrutivo chamado Fuxnet, que o grupo de hackers Blackjack, suspeito de ser apoiado pela Ucrânia, usou contra a Moscollector, uma empresa russa que mantém uma grande rede de sensores para monitorar os sistemas de água e esgoto subterrâneos de Moscou para detecção de emergências e resposta.

O BlackJack, que compartilhou detalhes do ataque no início do mês passado, descreveu o Fuxnet como “Stuxnet em esteroides”, com a Claroty observando que o malware provavelmente foi implantado remotamente nos gateways de sensores de destino usando protocolos como SSH ou o protocolo do sensor (SBK) na porta 4321.

O Fuxnet tem a capacidade de destruir irreversivelmente o sistema de arquivos, bloquear o acesso ao dispositivo e destruir fisicamente os chips de memória NAND no dispositivo constantemente escrevendo e reescrevendo a memória para torná-la inoperável.

Além disso, ele é projetado para reescrever o volume UBI para evitar o reinício do sensor e, por fim, corromper os próprios sensores enviando uma inundação de mensagens falsas do Meter-Bus (M-Bus).

“Os atacantes desenvolveram e implantaram malware que visava os gateways e apagaram sistemas de arquivos, diretórios, serviços de acesso remoto desativados, serviços de roteamento para cada dispositivo, e reescreveram a memória flash, destruíram chips de memória NAND, volumes UBI e outras ações que perturbaram ainda mais a operação desses gateways,” observou a Claroty.

De acordo com dados compartilhados pela empresa de segurança cibernética russa Kaspersky no início desta semana, a internet, clientes de e-mail e dispositivos de armazenamento removíveis surgiram como as principais fontes de ameaças para computadores na infraestrutura OT de uma organização no primeiro trimestre de 2024.

“Atores maliciosos usam scripts para uma ampla gama de objetivos: coletar informações, rastrear, redirecionar o navegador para um site malicioso e carregar vários tipos de malware (spyware e/ou ferramentas de mineração de criptomoedas silenciosas) para o sistema ou navegador do usuário,” disse. “Eles se espalham via internet e e-mail.”