Pesquisadores descobriram dois novos métodos de ataque direcionados a CPUs Intel de alto desempenho que podem ser explorados para realizar um ataque de recuperação de chave contra o algoritmo Advanced Encryption Standard (AES).

As técnicas foram coletivamente denominadas de Pathfinder por um grupo de acadêmicos da Universidade da Califórnia em San Diego, da Universidade de Purdue, da UNC Chapel Hill, do Instituto de Tecnologia da Geórgia e do Google.

“Pathfinder permite que os atacantes leiam e manipulem componentes-chave do preditor de ramificação, possibilitando dois tipos principais de ataques: reconstrução do histórico de fluxo de controle do programa e lançamento de ataques de Spectre de alta resolução”, disse Hosein Yavarzadeh, autor principal do artigo, em comunicado compartilhado com o The Hacker News.

“Isto inclui extrair imagens secretas de bibliotecas como libjpeg e recuperar chaves de criptografia do AES através da extração de valores intermediários.”

Spectre é o nome dado a uma classe de ataques de canal lateral que exploram a predição de ramificações e a execução especulativa em CPUs modernas para ler dados privilegiados na memória de uma forma que evita as proteções de isolamento entre aplicativos.

A abordagem de ataque mais recente tem como alvo um recurso no preditor de ramificações chamado Registro de Histórico de Caminho (PHR) – que mantém um registro das últimas ramificações tomadas – para induzir falsas previsões de ramificação e fazer com que um programa vítima execute caminhos de código não intencionais, expondo inadvertidamente seus dados confidenciais.

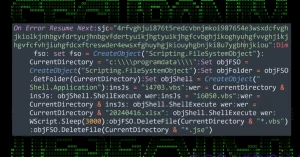

Especificamente, introduz novos primitivos que tornam possível manipular o PHR, bem como as tabelas de histórico de previsões (PHTs) dentro do preditor de ramificação condicional (CBR) para vazar dados de execução histórica e, por fim, desencadear um exploit no estilo Spectre.

Em uma série de demonstrações detalhadas no estudo, o método mostrou ser eficaz na extração da chave secreta de criptografia AES, bem como na divulgação de imagens secretas durante o processamento pela amplamente utilizada biblioteca de imagens libjpeg.

Após a divulgação responsável em novembro de 2023, a Intel, em um comunicado divulgado no mês passado, disse que o Pathfinder se baseia nos ataques Spectre v1 e que as mitigações previamente implementadas para Spectre v1 e para canais laterais tradicionais mitigam os exploits relatados. Não há evidências de que isso afete as CPUs da AMD.

“Esta pesquisa demonstra que o PHR é vulnerável a vazamentos, revela dados não disponíveis através das PHTs (resultados ordenados de ramificações repetidas, ordenação global de todos os resultados de ramificação), expõe um conjunto muito maior de códigos de ramificação como possíveis superfícies de ataque, e não pode ser mitigado (limpo, ofuscado) usando técnicas propostas para as PHTs”, disseram os pesquisadores.