Um ator de ameaças está utilizando cadeias de infecção em camadas para comprometer organizações envolvidas com a indústria da aviação da Rússia. A ameaça avançada persistente (APT) conhecida como “Sticky Werewolf” está interessada em espionagem relacionada ao conflito entre Rússia e Ucrânia. Relatos iniciais indicaram que o grupo estava direcionando organizações públicas na Rússia e Bielorrússia, mas alvos recentes incluíram uma empresa farmacêutica e um instituto de pesquisa russo envolvido em microbiologia e desenvolvimento de vacinas.

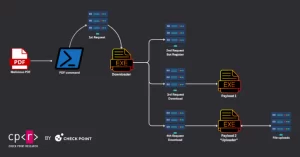

Mais recentemente, em ataques direcionados no início da primavera, o grupo pareceu voltar sua atenção para aeroespacial e defesa, conforme observado em um post de blog recente da Morphisec. Seus métodos de infecção foram aprimorados, agora envolvendo uma longa cadeia de arquivos e scripts nos quais ficam malwares comuns de acesso remoto.

“A atratividade da aeroespacial para cibercriminosos e atores estatais é multifacetada”, diz Claude Mandy, evangelista-chefe da Symmetry Systems. Em campanhas anteriores, os e-mails de phishing do Sticky Werewolf incluíam links para download de arquivos maliciosos. Agora, suas infecções são notavelmente mais complexas. Seus e-mails mais recentes pretendem vir do primeiro vice-diretor geral da AO OKB Kristall, uma empresa de aeronaves e espaçonaves sediada em Moscou. Um arquivo de arquivo anexado abre um documento PDF, fazendo alusão a uma videoconferência futura sobre “questões de cooperação de longo prazo” para o próximo ano. O “diretor” pede que os destinatários participem e forneçam informações pessoais, como nomes, cargos e endereços de e-mail.