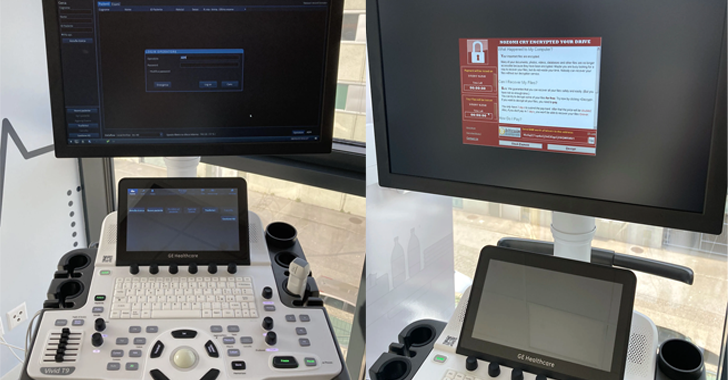

Pesquisadores de segurança divulgaram quase uma dúzia de falhas de segurança que afetam a família de produtos de ultrassom GE HealthCare Vivid, que poderiam ser exploradas por atores maliciosos para alterar dados de pacientes e até mesmo instalar ransomware em certas circunstâncias.

“Os impactos habilitados por essas falhas são variados: desde o implante de ransomware na máquina de ultrassom até o acesso e manipulação dos dados dos pacientes armazenados nos dispositivos vulneráveis,” disse a empresa de segurança de tecnologia operacional (OT) Nozomi Networks em um relatório técnico.

Os problemas de segurança afetam o sistema de ultrassom Vivid T9 e seu aplicativo web Common Service Desktop pré-instalado, exposto na interface localhost do dispositivo e que permite aos usuários realizar ações administrativas.

Eles também afetam outro programa de software chamado EchoPAC, instalado no computador Windows de um médico para ajudá-los a acessar imagens de ultrassom bidimensionais, vasculares e abdominais.

Dito isso, a exploração bem-sucedida das falhas requer que um ator de ameaças primeiro ganhe acesso ao ambiente hospitalar e interaja fisicamente com o dispositivo, após o que as falhas podem ser exploradas para alcançar a execução de código arbitrário com privilégios administrativos.

Em um cenário de ataque hipotético, um ator malicioso poderia bloquear os sistemas Vivid T9 implantando um payload de ransomware e até mesmo exfiltrar ou manipular dados de pacientes.

A mais grave das vulnerabilidades é a CVE-2024-27107 (pontuação CVSS: 9,6), que diz respeito ao uso de credenciais codificadas. Outras falhas identificadas dizem respeito à injeção de comandos (CVE-2024-1628), execução com privilégios desnecessários (CVE-2024-27110 e CVE-2020-6977), travessia de caminho (CVE-2024-1630 e CVE-2024-1629) e falha no mecanismo de proteção (CVE-2020-6977).

A cadeia de exploração elaborada pela Nozomi Networks aproveita a CVE-2020-6977 para obter acesso local ao dispositivo e, em seguida, utiliza a CVE-2024-1628 para obter a execução de código.

“Porém, para acelerar o processo, […] um invasor também pode abusar da porta USB exposta e anexar um pen drive malicioso que, emulando o teclado e o mouse, executa automaticamente todos os passos necessários em uma velocidade mais rápida do que a humana,” disse a empresa.

Alternativamente, um adversário poderia obter acesso à rede interna de um hospital usando credenciais VPN roubadas obtidas por outros meios (por exemplo, phishing ou vazamento de dados), buscar por instalações vulneráveis do EchoPAC e, em seguida, explorar a CVE-2024-27107 para obter acesso irrestrito ao banco de dados do paciente, comprometendo efetivamente sua confidencialidade, integridade e disponibilidade.

A GE HealthCare, em um conjunto de avisos, disse que “mitigações e controles existentes” reduzem os riscos apresentados por essas falhas a níveis aceitáveis.

“Em caso improvável de um ator malicioso com acesso físico tornar o dispositivo inutilizável, haveria indicadores claros disso para o usuário pretendido do dispositivo,” observou. “A vulnerabilidade só pode ser explorada por alguém com acesso direto e físico ao dispositivo.”

A divulgação vem semanas depois que falhas de segurança também foram descobertas no Merge DICOM Toolkit para Windows (CVE-2024-23912, CVE-2024-23913 e CVE-2024-23914) que poderiam ser usadas para desencadear uma condição de negação de serviço (DoS) no serviço DICOM. As questões foram abordadas na versão v5.18 da biblioteca.

Também segue a descoberta de uma falha de segurança de severidade máxima no produto Siemens SIMATIC Energy Manager (EnMPro) (CVE-2022-23450, pontuação CVSS: 10,0) que poderia ser explorada por um atacante remoto para executar código arbitrário com privilégios do SISTEMA enviando objetos maliciosamente criados.

“Um atacante que expõe com sucesso essa vulnerabilidade poderia executar remotamente código e obter controle total sobre um servidor EnMPro,” disse o pesquisador de segurança da Claroty, Noam Moshe.

Os usuários são altamente recomendados a atualizar para a versão V7.3 Update 1 ou posterior, já que todas as versões anteriores contêm a vulnerabilidade de desserialização insegura.

Também foram descobertas fraquezas de segurança na Plataforma ThroughTek Kalay integrada em dispositivos de Internet das Coisas (IoT) (do CVE-2023-6321 ao CVE-2023-6324) que permitem a um atacante escalar privilégios, executar comandos como root e estabelecer uma conexão com um dispositivo vítima.

“Quando encadeadas, essas vulnerabilidades facilitam o acesso root não autorizado a partir da rede local, bem como a execução remota de código para subverter completamente o dispositivo vítima,” disse a empresa de cibersegurança romena Bitdefender. “A execução remota de código só é possível depois que o dispositivo foi sondado a partir da rede local.”

As vulnerabilidades, corrigidas desde abril de 2024 após divulgação responsável em outubro de 2023, foram encontradas para impactar monitores de bebês e câmeras de segurança internas de fabricantes como Owlet, Roku e Wyze, permitindo que atores de ameaças as encadeiem para executar comandos arbitrários nos dispositivos.

“As ramificações dessas vulnerabilidades vão muito além do reino de exploits teóricos, pois impactam diretamente a privacidade e segurança dos usuários que dependem de dispositivos alimentados pelo ThroughTek Kalay,” acrescentou a empresa.