Ataques de ransomware direcionados à infraestrutura VMware ESXi seguem um padrão estabelecido, independentemente do malware de criptografia de arquivos implantado, mostram novas descobertas.

“Plataformas de virtualização são um componente central da infraestrutura de TI das organizações, mas muitas vezes sofrem de configurações e vulnerabilidades inerentes, tornando-as um alvo lucrativo e altamente eficaz para os atores de ameaças explorarem”, disse a empresa de cibersegurança Sygnia em um relatório compartilhado com The Hacker News.

A empresa israelense, por meio de seus esforços de resposta a incidentes envolvendo várias famílias de ransomware como LockBit, HelloKitty, BlackMatter, RedAlert (N13V), Scattered Spider, Akira, Cactus, BlackCat e Cheerscrypt, descobriu que ataques em ambientes de virtualização seguem uma sequência de ações semelhante.

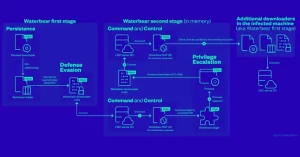

Isso inclui as seguintes etapas:

– Obtenção de acesso inicial por meio de ataques de phishing, downloads maliciosos de arquivos e exploração de vulnerabilidades conhecidas em ativos de Internet voltados para o exterior

– Escalonamento de privilégios para obter credenciais para hosts ESXi ou VCenter usando ataques de força bruta ou outros métodos

– Validar o acesso à infraestrutura de virtualização e implantar o ransomware

– Excluir ou criptografar sistemas de backup, ou, em alguns casos, alterar as senhas, para complicar os esforços de recuperação

– Exfiltrar dados para locais externos como Mega.io, Dropbox ou seus próprios serviços de hospedagem

– Propagar o ransomware para servidores não virtualizados e estações de trabalho para ampliar o escopo do ataque

Para mitigar os riscos representados por essas ameaças, é recomendado que as organizações garantam que haja monitoramento e log adequados, criem mecanismos de backup robustos, apliquem medidas de autenticação forte, endureçam o ambiente e implementem restrições de rede para prevenir o movimento lateral.

A evolução ocorre conforme a empresa de cibersegurança Rapid7 alertou para uma campanha em andamento desde o início de março de 2024, que utiliza anúncios maliciosos em mecanismos de busca comuns para distribuir instaladores trojanizados para WinSCP e PuTTY por meio de domínios typosquatted e, por fim, instalar ransomware.

Esses instaladores falsificados servem como um canal para baixar o kit de post-exploração Sliver, que é então usado para entregar mais payloads, incluindo um Beacon do Cobalt Strike que é utilizado para implantar ransomware.

A atividade compartilha sobreposições táticas com ataques anteriores de ransomware do BlackCat que usaram malvertising como vetor de acesso inicial como parte de uma campanha recorrente que entrega o malware Nitrogen.

“A campanha afeta desproporcionalmente os membros das equipes de TI, que são os mais propensos a baixar os arquivos trojanizados enquanto procuram versões legítimas”, disse o pesquisador de segurança Tyler McGraw.

A divulgação também segue a emergência de novas famílias de ransomware como Beast, MorLock, Synapse e Trinity, com o grupo MorLock indo extensivamente atrás de empresas russas e criptografando arquivos sem exfiltrá-los primeiro.

“Para a restauração do acesso aos dados, os atacantes [MorLock] exigem um resgate considerável, cujo valor pode ser de dezenas e centenas de milhões de rublos”, disse a filial russa da Group-IB, F.A.C.C.T.

De acordo com dados compartilhados pela NCC Group, os ataques globais de ransomware em abril de 2024 registraram uma queda de 15% em relação ao mês anterior, caindo de 421 para 356.

Abril de 2024 também marca o fim do reinado de oito meses do LockBit como o ator de ameaças com mais vítimas, destacando suas dificuldades de se manter em pé após uma ampla ação de aplicação da lei no início deste ano.

“Em uma reviravolta surpreendente, no entanto, o LockBit 3.0 não foi o grupo de ameaças mais proeminente do mês e teve menos da metade dos ataques observados que fez em março”, disse a empresa. “Em vez disso, o grupo Play foi o mais ativo, seguido logo após pelos Hunters.”

A turbulência no cenário de ransomware tem sido complementada por criminosos cibernéticos que anunciam Serviços de Acesso Remoto e Redes Virtuais Ocultos como hVNC e serviços de acesso remoto como Pandora e TMChecker que podem ser utilizados para exfiltração de dados, implantação de malware adicional e facilitação de ataques de ransomware.

“Múltiplos corretores de acesso inicial (IABs) e operadores de ransomware usam [TMChecker] para verificar os dados comprometidos disponíveis em busca de credenciais válidas para VPN corporativa e contas de e-mail,” disse a Resecurity.

“A ascensão simultânea do TMChecker é significativa porque reduz substancialmente as barreiras de custo para os atores de ameaças que buscam obter acesso corporativo de alto impacto, seja para exploração primária ou para venda a outros adversários no mercado secundário.”