A Rockwell Automation está instando seus clientes a desconectar todos os sistemas de controle industrial (ICSs) que não devem estar conectados à internet de forma pública, a fim de mitigar atividades cibernéticas não autorizadas ou maliciosas.

A empresa emitiu o aviso devido a “tensões geopolíticas elevadas e atividades cibernéticas adversárias em escala global”. Por isso, os clientes devem tomar medidas imediatas para identificar se possuem dispositivos acessíveis pela internet e, caso positivo, interromper a conectividade para aqueles que não devem ficar expostos.

“Os usuários nunca devem configurar seus ativos para serem diretamente conectados à internet de forma pública”, complementou a Rockwell Automation.

Além disso, as organizações precisam garantir que adotaram as mitigações e correções necessárias para proteger seus produtos contra as falhas que os impactam.

O alerta também foi compartilhado pela Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA), que também recomenda que os usuários e administradores sigam as medidas apropriadas descritas no guia para reduzir a exposição.

Isso inclui um aviso de 2020 emitido conjuntamente pela CISA e Agência de Segurança Nacional (NSA), alertando que atores maliciosos estão explorando ativos de tecnologia operacional (OT) acessíveis pela internet para realizar atividades cibernéticas que poderiam representar graves ameaças à infraestrutura crítica.

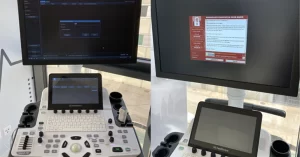

Adversários também têm sido observados conectando-se a controladores lógicos programáveis (PLCs) expostos publicamente e modificando a lógica de controle para desencadear comportamentos indesejáveis.

Além disso, pesquisadores da Georgia Institute of Technology apresentaram um estudo no simpósio NDSS em março de 2024, demonstrando a possibilidade de realizar um ataque estilo Stuxnet comprometendo a interface web hospedada pelos servidores web embutidos nos PLCs.

Para garantir a segurança das redes OT e ICS, é aconselhável limitar a exposição de informações do sistema, auditar e proteger pontos de acesso remoto, restringir o acesso a ferramentas e scripts de aplicativos de sistema de controle de rede a usuários legítimos, realizar revisões de segurança periódicas e implementar um ambiente de rede dinâmico.