Os responsáveis pelo malware de roubo de informações SolarMarker estabeleceram uma infraestrutura de vários níveis para complicar os esforços de aplicação da lei, mostram novas descobertas da Recorded Future.

O núcleo das operações do SolarMarker é sua infraestrutura em camadas, que consiste em pelo menos dois clusters: um primário para operações ativas e um secundário provavelmente usado para testar novas estratégias ou visar regiões ou indústrias específicas, disse a empresa em um relatório publicado na semana passada.

Essa separação reforça a capacidade do malware de se adaptar e responder às contramedidas, tornando-o particularmente difícil de erradicar.

O SolarMarker, conhecido pelos nomes Deimos, Jupyter Infostealer, Polazert e Yellow Cockatoo, é uma ameaça sofisticada que tem exibido uma evolução contínua desde sua emergência em setembro de 2020. Ele tem a capacidade de roubar dados de vários navegadores da web e carteiras de criptomoedas, além de visar configurações de VPN e RDP.

Entre os principais setores visados estão educação, governo, saúde, hotelaria e pequenas e médias empresas, de acordo com dados coletados desde setembro de 2023. Isso inclui universidades proeminentes, departamentos do governo, cadeias de hotéis globais e provedores de saúde. A maioria das vítimas está localizada nos EUA.

Ao longo dos anos, os autores do malware têm concentrado seus esforços de desenvolvimento em torná-lo mais furtivo através de tamanhos de payload maiores, do uso de certificados válidos Authenticode, de novas alterações no Registro do Windows e da capacidade de executá-lo diretamente da memória em vez do disco.

Os caminhos de infecção geralmente envolvem hospedar o SolarMarker em sites de downloads falsos que anunciam software popular, que podem ser acessados por uma vítima inadvertidamente ou devido a envenenamento de mecanismos de busca, ou via um link em um e-mail malicioso.

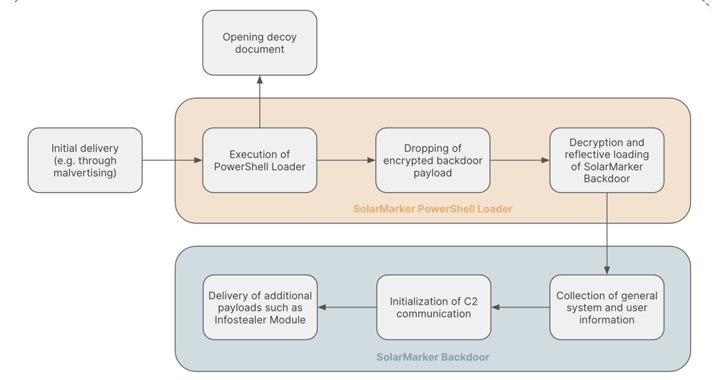

Os droppers iniciais tomam a forma de arquivos executáveis (EXE) e instaladores de software da Microsoft (MSI) que, quando lançados, levam à implantação de um backdoor baseado em .NET que é responsável por baixar payloads adicionais para facilitar o roubo de informações.

As sequências alternativas aproveitam os instaladores falsificados para deixar cair um aplicativo legítimo (ou um arquivo de distração), ao mesmo tempo que lançam um carregador do PowerShell para entregar e executar o backdoor do SolarMarker na memória.

Os ataques do SolarMarker ao longo do último ano também envolveram a entrega de um backdoor hVNC Delphi chamado SolarPhantom que permite controlar remotamente uma máquina vítima sem o seu conhecimento.

Em casos recentes, o ator da ameaça do SolarMarker tem alternado entre ferramentas Inno Setup e PS2EXE para gerar payloads, observou a empresa de cibersegurança eSentire em fevereiro de 2024.

Recentemente, uma nova versão PyInstaller do malware foi detectada na natureza, propagada usando um manual de máquina de lavar louça como distração, de acordo com um pesquisador de malware que atende pelo nome de Squiblydoo e documentou extensamente o SolarMarker ao longo dos anos.

Há evidências de que o SolarMarker seja obra de um ator solitário de procedência desconhecida, embora pesquisas anteriores da Morphisec tenham mencionado uma possível conexão russa.

A investigação da Recorded Future nas configurações do servidor ligadas aos servidores de comando e controle (C2) descobriu uma arquitetura em vários níveis que faz parte de dois amplos clusters, um dos quais é provavelmente usado para fins de teste ou para visar regiões ou indústrias específicas.

A infraestrutura em camadas inclui um conjunto de servidores C2 de Nível 1 que estão em contato direto com as máquinas das vítimas. Esses servidores se conectam a um servidor C2 de Nível 2 via a porta 443. Os servidores C2 de Nível 2, da mesma forma, comunicam-se com os servidores C2 de Nível 3 via a porta 443, e os servidores C2 de Nível 3 se conectam consistentemente aos servidores C2 de Nível 4 pela mesma porta.

O servidor de Nível 4 é considerado o servidor central da operação, presumivelmente usado para administrar efetivamente todos os servidores downstream a longo prazo, disse a empresa de cibersegurança, acrescentando que também observou o servidor C2 de Nível 4 se comunicando com outro “servidor auxiliar” via a porta 8033. Embora o propósito preciso deste servidor permaneça desconhecido, especula-se que ele seja usado para monitoramento, possivelmente servindo como um servidor de verificação de status ou de backup.