Um grupo de ameaças alinhado com o estado chinês tem estado a extrair emails e arquivos de alvos governamentais e militares de alto nível em todo o Oriente Médio, África e Sudeste Asiático diariamente desde o final de 2022.

A Operação Espectro Diplomático, uma campanha de espionagem ousada descrita em um novo relatório da Palo Alto Networks’ Unit 42, visa ministérios de relações exteriores, entidades militares, embaixadas e muito mais, em pelo menos sete países em três continentes. Seu objetivo é obter informações classificadas e sensíveis sobre conflitos geopolíticos, missões diplomáticas e econômicas, operações militares, reuniões políticas e cúpulas, políticos e militares de alto escalão e, principalmente, embaixadas e ministérios das relações exteriores.

A campanha está em andamento, e os atacantes já demonstraram disposição para continuar espionando, mesmo após serem expostos e expulsos de redes comprometidas.

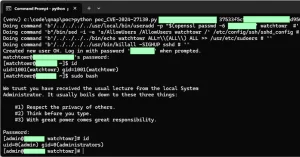

As ferramentas do Espectro Diplomático são usadas para atacar servidores da web e servidores Microsoft Exchange. Os atacantes exploram esses ativos externos da Internet usando duas vulnerabilidades críticas mas antigas – ProxyLogon e ProxyShell – e implantes VBScript na memória.

Com acesso inicial em mãos, o grupo fez uso de um total de 16 ferramentas maliciosas. Algumas são programas comuns de código aberto, como a ferramenta de escaneamento nbtscan JuicyPotatoNG, uma ferramenta de escalonamento de privilégios para Windows, e o Mimikatz para roubo de credenciais. Algumas são mais singulares, como o Yasso, uma ferramenta de teste de penetração chinesa relativamente nova e poderosa que os atacantes podem usar para força bruta, escaneamento, shell interativa, execução de comandos arbitrários e mais. Nunca antes os atores de ameaça foram registrados usando o Yasso na natureza.

O Espectro Diplomático também faz uso de algumas famílias notórias de malware chinesas como o PlugX e o China Chopper. Mais notavelmente, ele usa o Gh0st RAT, tanto como um meio de solidificar sua posição em sistemas-alvo quanto como inspiração para backdoors personalizados do próprio Espectro Diplomático.

Primeiramente, há o SweetSpecter, uma nova variante do Gh0st RAT do renascido de 2023, em grande parte projetado para comunicações eficazes de comando e controle (C2). Em seguida, há o TunnelSpecter, que, além de tunelar C2, identifica máquinas vítimas e permite a execução de comandos arbitrários. O TunnelSpecter é gravado com o nome de usuário SUPPORT_388945c0, uma tentativa descarada de imitar a conta padrão SUPPORT_388945a0 associada ao recurso de Assistência Remota do Windows.

O objetivo de tudo isso é alcançar a caixa de entrada de email de um alvo de alto valor, a partir da qual o Espectro Diplomático começará a extrair silenciosamente emails e arquivos sensíveis. Às vezes, o grupo extrai toda a caixa de entrada de um vítima. Outras vezes é mais específico, usando pesquisas por palavra-chave para filtrar assuntos de interesse para a República Popular da China – dados militares, informações de telecomunicações e energia, material relacionado a Xi Jinping, Joe Biden e outros líderes políticos e assim por diante.

A defesa contra o Espectro Diplomático começa bloqueando seus meios de acesso inicial, por meio de patches e fortalecimento de ativos externos da Internet. Afinal, suas vítimas muito importantes parecem ter sucumbido a vulnerabilidades conhecidas pelo público há um bom tempo antes de os ataques ocorrerem.

Após isso, diz Assaf Dahan, diretor de pesquisa de ameaças da Cortex na Palo Alto Networks, tudo se resume à defesa em camadas.

“Vemos organizações de todo o mundo que não praticam uma boa higiene cibernética, e deixam enormes brechas para os hackers entrarem,” diz ele. “[Você precisa de] todas as camadas de segurança que puder obter: bom monitoramento de rede, detecção e resposta, soluções de email na nuvem.

“Uma vez que você tenha colocado cercas suficientes, realmente está tornando mais difícil para os atores maliciosos entrarem em sua rede.”