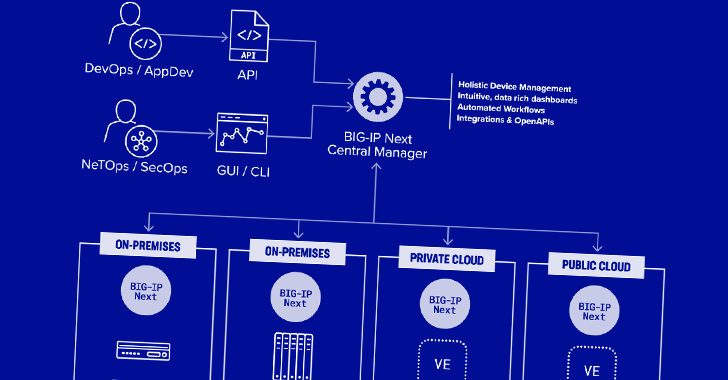

Foram descobertas duas vulnerabilidades de segurança no F5 Next Central Manager que poderiam ser exploradas por um ator mal-intencionado para assumir o controle dos dispositivos e criar contas de administrador ocultas para persistência. As falhas remotamente exploráveis “podem dar aos atacantes controle administrativo total do dispositivo e, posteriormente, permitir que os atacantes criem contas em qualquer ativo da F5 gerenciado pelo Next Central Manager”, disse a empresa de segurança Eclypsium em um novo relatório.

Uma descrição dos dois problemas é a seguinte:

– CVE-2024-21793 (CVSS score: 7.5) – Uma vulnerabilidade de injeção de OData que poderia permitir que um atacante não autenticado execute declarações SQL maliciosas através da API do BIG-IP NEXT Central Manager.

– CVE-2024-26026 (CVSS score: 7.5) – Uma vulnerabilidade de injeção SQL que poderia permitir que um atacante não autenticado execute declarações SQL maliciosas através da API do BIG-IP Next Central Manager.

Ambas as falhas afetam as versões do Next Central Manager de 20.0.1 a 20.1.0. As deficiências foram corrigidas na versão 20.2.0. A exploração bem-sucedida dos bugs pode resultar no controle administrativo total do dispositivo, permitindo que os atacantes combinem isso com outras falhas para criar novas contas em qualquer ativo BIG-IP Next gerenciado pelo Central Manager.

Além disso, essas contas maliciosas permaneceriam ocultas do Central Manager. Isso é possível graças a uma vulnerabilidade de solicitação falsa do lado do servidor (SSRF) que torna possível invocar uma API não documentada e criar as contas.”Isso significa que mesmo que a senha do administrador seja redefinida no Central Manager e o sistema seja corrigido, o acesso do invasor pode ainda permanecer,” disse a empresa de segurança da cadeia de suprimentos.

Também descobertas pela Eclypsium são mais duas fraquezas que poderiam resultar em ataques de força bruta contra as senhas de administrador e permitir que um administrador redefina suas senhas sem conhecimento da anterior. Um atacante poderia utilizar esse problema para bloquear o acesso legítimo ao dispositivo de qualquer conta.

Embora não haja indicações de que as vulnerabilidades tenham sido exploradas ativamente, é recomendável que os usuários atualizem suas instâncias para a versão mais recente para mitigar possíveis ameaças. “A infraestrutura de rede e aplicativos se tornaram um alvo chave de atacantes nos últimos anos,” disse a Eclypsium. “Explorar esses sistemas altamente privilegiados pode dar aos adversários uma maneira ideal de obter acesso, se espalhar e manter a persistência dentro de um ambiente.”